August is the typical month for holidays at NETWAYS. The schools are finally out for summer, and you would think everything would slow down a bit. But look at all the blogposts our colleagues wrote! No downtime at the NETWAYS HQ!

What was our Development Team up to?

Johannes started the month with Icinga Web 2 – More Goodies for Developers. He presented some interesting new functions for fellow developers.. Are you also annoyed with the Facebook newsfeed? Marius found a solution, which might actually be an alternative for some of us, in Facebook: endlich Ruhe. Alexander claims that Ansible is not just a hype, but extremely useful in Ansible + Icinga 2 = #monitoringlove.

Cakes and tech.

Foreman’s 10th birthday – The party was a blast. Dirk celebrated the Foreman birthday party with the community.

Lennart had a lot to share in Graphite-API für Grafana und Icinga Web 2, a detailed and thorough how-to. rsync und was dann? Read Markus` road to a database dump with a strict time limit. Max talked about Monitoring your Monitoring in Monitor das Monitoring_by_ssh. Check out how easily it is done with Icinga!

Grab your ticket!

The call for papers for this year`s OSMC is closed, but tickets are still available if you would like to attend! Julia shared a video from last year`s conference in the series OSMC | Take a glance back… Are you already looking forward to the OSDC 2020? Save the date & win tickets!

Nicoles` corner

Nicole gave us a little course on sensors in Kleine Sensorkunde. What kinds of sensors are there, and how do you decide which one is right for your needs? Read the blog, and if you are still unsure just contact our shop for consulting. Then she presented News from HW Group in HW group: Neues vom SensDesk Portal.

Project week for the juniors

The annual project week for our trainees took place in the beginning of august. Alexander told us the tale of 9 people from different departments getting together, agreeing upon a project, and actually creating it, in teamwork in just one week. Read about it in Azubiprojektwoche 2019. We have a new post in our blogseries NETWAYS stellt sich vor! Alexander reflected upon his first months at NETWAYS, and why he started here in the first place.

To migrate or not to migrate?

Are you considering a GitLab upgrade to EE? Read Gabriel`s tips in Migration von GitLab mit Upgrade auf EE. Follow his 9 steps and you might avoid unnecessary obstacles.

Hosted in…Nuremberg!

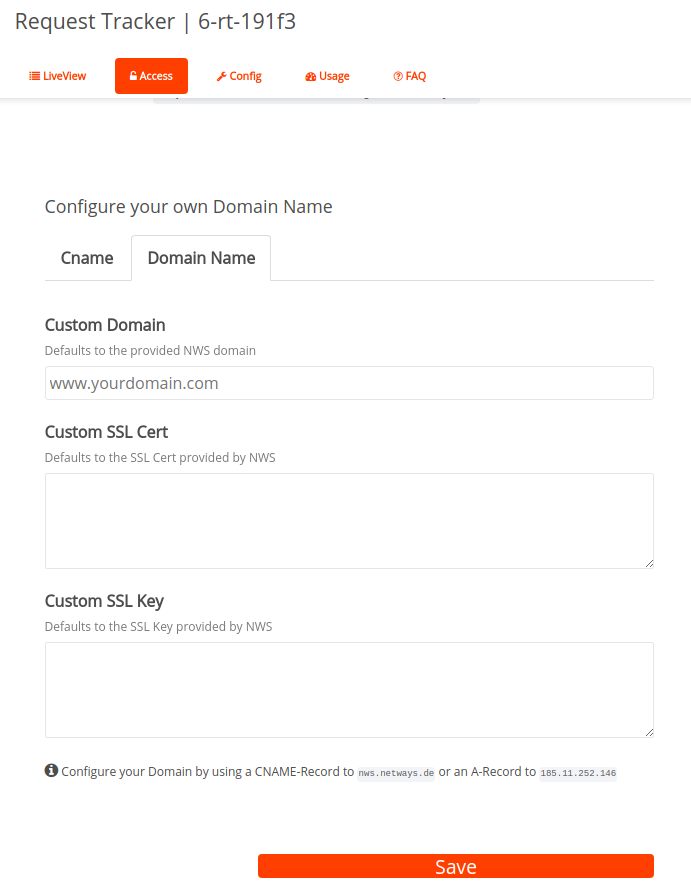

Martin spoke of the advantages of myEngineer by NWS in NETWAYS Cloud: Dein MyEngineer unterstützt Dich. Jederzeit. Finally, there is a system where you get exactly what you want without any hidden Costs.