Our Open Source trainings are designed to support your modern business processes

New Ways with NETWAYS – Our goal is to design your learning process as comfortable as possible!

Foreman – Life Cycle Management for Servers

2 days training sessions | 03.07.2018 to 04.07.2018

CEPH – Scale out Storage

2 days training sessions | 03.07.2018 to 04.07.2018

GitLab – Modern Software Development

2 days training sessions | 10.07.2018 to 11.07.2018

Icinga 2 Fundamentals – Monitoring Redesigned

4 days training sessions | 10.07.2018 to 13.07.2018

Bareos – Level 1 – Introduction to Bareos

3 days training sessions | 16.07.2018 to 18.07.2018

Graylog training – Centralized Logfile Management

2 days training sessions | 17.07.2018 to 18.07.2018

Bareos – Level 2 – Backup with LTO

2 days training sessions | 19.07.2018 to 20.07.2018

Ansible – Configuration Management

2 days training sessions | 24.07.2018 to 25.07.2018

Ansible AWX (Tower)

1 day training session | 26.07.2018

For the whole NETWAYS training schedule visit: netways.de/training. For assistance please contact us.

Wie alle guten Weine brauch auch manchmal ein Erlebnis eine Weile um zu einer guten Erfahrung zu reifen. So war es für mich mit der Elastic{ON} 2018 und passend zum Feiertag hole ich für euch nun unsere Review aus dem Keller, öffne die Flasche und wir schauen gemeinsam zurück auf das Event.

Wie alle guten Weine brauch auch manchmal ein Erlebnis eine Weile um zu einer guten Erfahrung zu reifen. So war es für mich mit der Elastic{ON} 2018 und passend zum Feiertag hole ich für euch nun unsere Review aus dem Keller, öffne die Flasche und wir schauen gemeinsam zurück auf das Event.

Am zweiten Konferenztag waren wir überwiegend gemeinsam Unterwegs und durften uns über die Überklimatisierung der Räume erfreuen, welche für Eiszeiten sorgte. An diesem Tag nahmen Thomas und ich an einer Videostory teil, welche bis jetzt wohl noch nicht veröffentlich ist.

Am zweiten Konferenztag waren wir überwiegend gemeinsam Unterwegs und durften uns über die Überklimatisierung der Räume erfreuen, welche für Eiszeiten sorgte. An diesem Tag nahmen Thomas und ich an einer Videostory teil, welche bis jetzt wohl noch nicht veröffentlich ist.

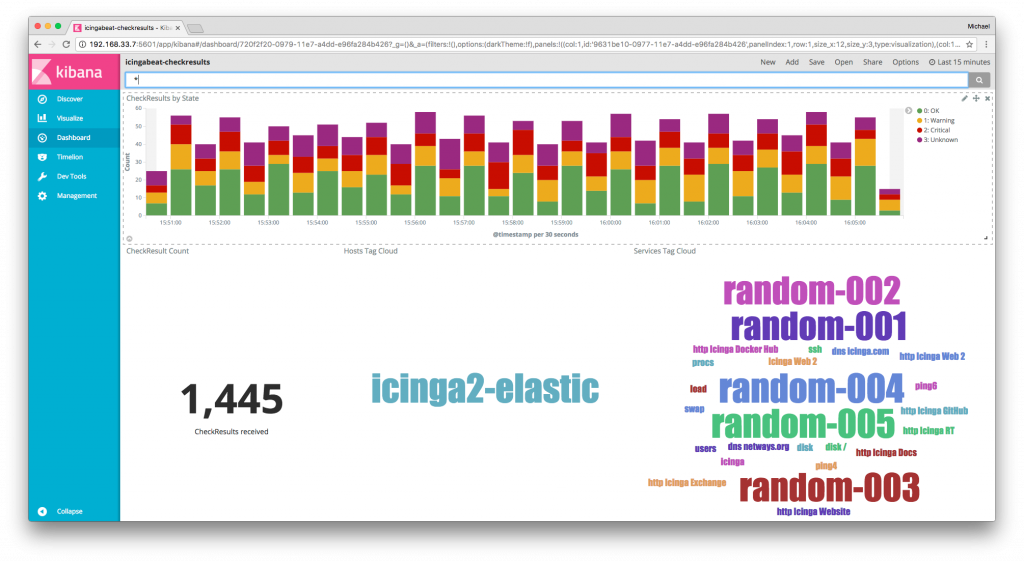

Nachdem bis auf

Nachdem bis auf