It is time for another round of features Jitsi! We are always excited to explore the newest additions to Jitsi and this time we are looking at the new moderator options. This brings us new possibilities by allowing even more people in the same room and makes presenting a whole lot easier.

In the past, Jitsi had struggled with the number of participants allowed in a room and it often came to interruptions. Jitsi has been working hard on rectifying this and optimising the performance of the videos being sent. This is achieved by only sending the video streams of participants that are currently in view.

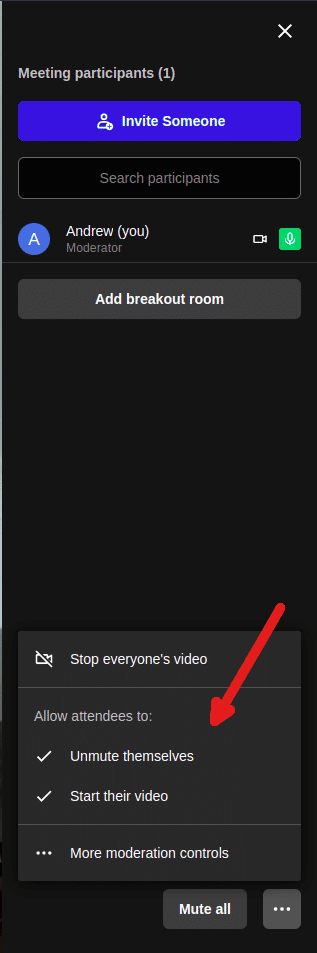

Moderators will now have the option to allow other participants to use their microphone or webcam. This means that the moderator is able to turn off all of the cameras and microphones and keep them off! This is great if you have a speaker or teacher who is presenting to a class and wants to avoid interruptions. The moderator is able to present freely without the worry of somebody cutting in and speaking over them, or other members being distracted by other videos.

What‘s great about this, is that the permission to turn on the camera and microphone again can be given back to the other users, for example when it comes to answering questions. Don‘t worry though, the moderator will never be able to turn on other users‘ cameras or microphones as this wouldn‘t comply with privacy laws.

During the time that users are not allowed to use their camera or microphone, they are still able to raise their hand and the moderator can grant them use of their devices by asking the user to unmute themselves. When the user gets the notification asking to unmute, they are able to accept and proceed to talk or show something on their camera. When the moderator would like to continue with their presentation, they can simply mute all participants.

This add-on adds a great range of utility and opens up a lot of opportunities with Jitsi. If only one person in a meeting is able to share their audio and video, this greatly increases the number of people allowed in a room without disturbances. In the forums, people have claimed to have up to 500 members in a meeting! Although this is difficult to test, we can definitely work with around 200 people in a meeting, as long as cameras are off and audio is not being transmitted.

Here at NETWAYS we offer Jitsi as a SaaS App with standard settings, but if you need something more capable and fully customisable, then our Managed Jitsi is just for you. We are able to customise a whole range of settings and designs to personalise Jitsi to your needs. Why not get in touch with us and speak to one of our MyEngineers and we can help your projects become a reality.

Together we are better connected.

Ich nutze seit vielen Jahren

Ich nutze seit vielen Jahren