Golang ist an sich noch eine relativ junge Programmiersprache, ist jedoch bei vielen Entwicklern und Firmen gut angekommen und ist die Basis von vielen modernen Software Tools, von Docker bis Kubernetes.

Für die Entwicklung von Icinga Plugins bringt die Sprache einige hilfreiche Konzepte mit. Golang baut fertige Binaries, Plugins können also zentral kompiliert und ohne große Abhängigkeiten verteilt werden. Alle Abhängigkeiten werden im Rahmen vom Bauprozess abgedeckt, die einzige Unterscheidung liegt in der Ziel Architektur, also Linux, Windows, Mac oder ähnliches, sowie ob 32 oder 64 bit.

Viele Funktionen und Packages (vergleichbar mit Libraries) kommen entweder direkt mit Golang mit oder können leicht aus der Open Source Community verwendet werden. Mit dem Package go-check von uns haben wir eine kleine Basis geschaffen, um leichter Plugins schreiben zu können, ohne sich zu sehr im Code wiederholen zu müssen.

Als ganz einfaches Go Plugin hier ein Beispiel eine „main.go“ Datei:

package main import ( "github.com/NETWAYS/go-check" ) func main() { config := check.NewConfig() config.Name = "check_test" config.Readme = `Test Plugin` config.Version = "1.0.0" _ = config.FlagSet.StringP("hostname", "H", "localhost", "Hostname to check") config.ParseArguments() // Some checking should be done here, when --help is not passed check.Exitf(check.OK, "Everything is fine - answer=%d", 42) }

Alles was man noch tun muss, ist das Plugin zu kompilieren oder direkt auszuführen:

go build -o check_test main.go && ./check_test --help go run main.go

Ein guter Einstieg in Go findet man über die Dokumentation, die Tour und vor allem in dem man sich umschaut, was die Community an Packages zu bieten hat.

Natürlich bleibt die Frage, wie überwache ich das Ding was mir wichtig ist, wofür es aber noch kein Plugin gibt. Gerade dort helfen wir von NETWAYS mit unseren Consulting und Entwicklungsleistungen. Beispiele unserer Go Plugins findet man auf GitHub unter der NETWAYS Organisation.

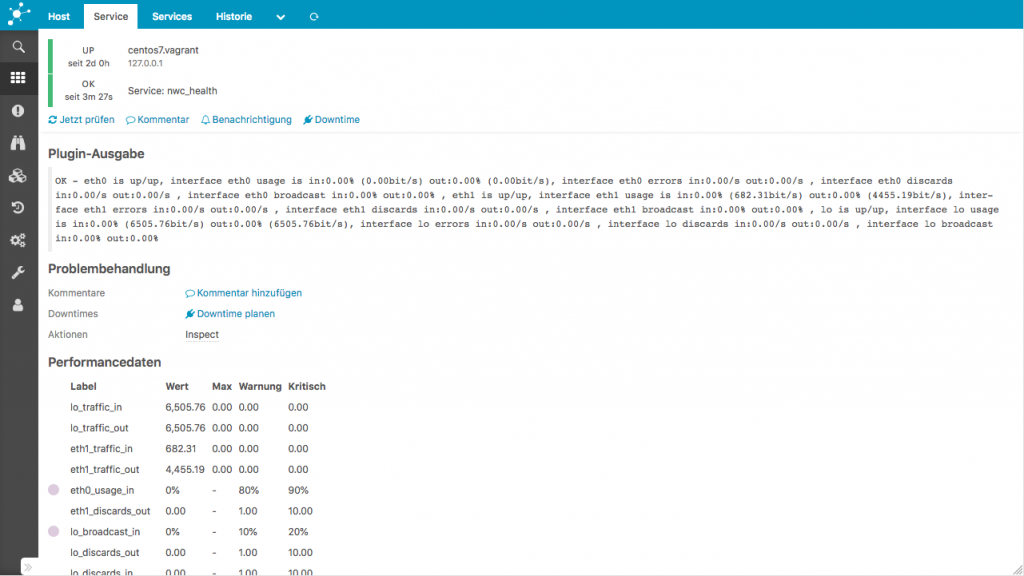

Just about a week ago I posted a short blog post introducing a new

Just about a week ago I posted a short blog post introducing a new  Ab heute können sich unsere Kunden über einen neuen Hersteller bei uns im Shop freuen: Zur Überwachung von Serverräumen bieten wir nun zwei RackMonitoring Kits aus dem Hause

Ab heute können sich unsere Kunden über einen neuen Hersteller bei uns im Shop freuen: Zur Überwachung von Serverräumen bieten wir nun zwei RackMonitoring Kits aus dem Hause