Möchtest Du mehr rund um Elasticsearch, Logstash, Kibana & Beats erfahren? Schau Dir doch mal unsere Elastic Stack Schulungen an. Du hast bereits am 02. Februar 2021 die Chance, in die Elastic Stack Welt einzutauchen. Selbstverständlich hast Du, vor allem in diesen Zeiten, bei uns die Möglichkeit, das Training ganz entspannt von zuhause aus mitzuverfolgen.

Wichtige Informationen auf einem Blick:

Was? Elastic Stack Training

Wann? 02.02. – 04.02.2021

Wo? Online

Das kommt an Inhalten auf Dich zu:

|

|

Für wen ist diese Schulung geeignet?

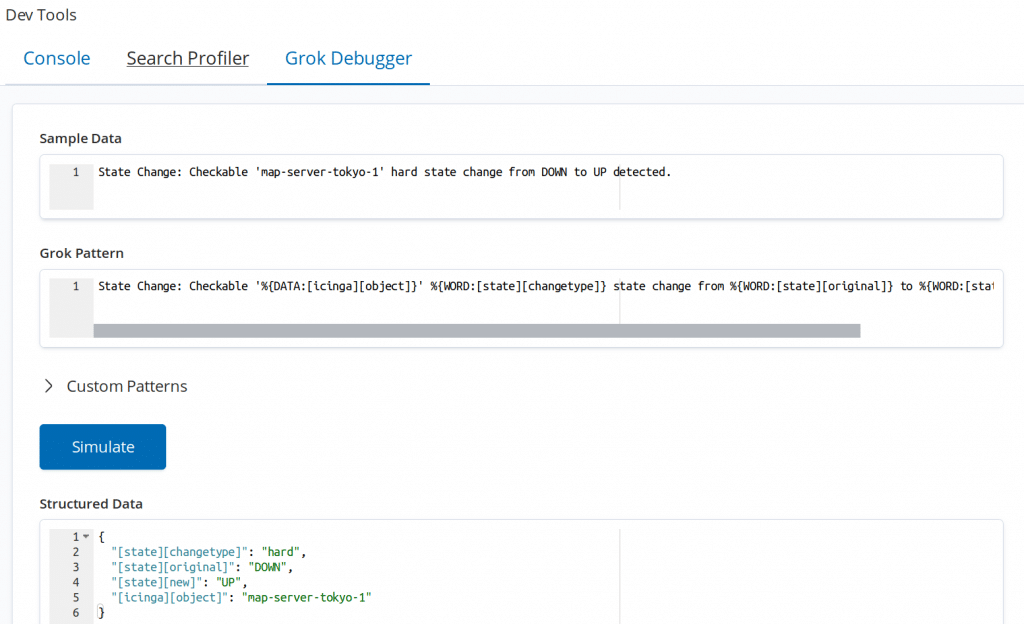

Wenn Du bereits fundierte Linux-Kenntnisse hat, Dich grundsätzlich mit einem Text-Editor auskennst und Dich in der Shell bewegen kannst, ist diese Schulung für Dich geeignet. Schau gerne mal auf unserer Website vorbei, um mehr Infos zur Elastic Stack Schulung zu erhalten.

Was macht eine NETWAYS Schulung so besonders?

Individuell |

Praxisnah |

Kommunikativ |

| Wir legen Wert darauf, die Gruppengrößen auf 10 Kursteilnehmer*innen zu begrenzen, um einen effizienten Lernprozess sicherzustellen. | Unsere Schulungsleiter wissen, worauf es ankommt und teilen ihre Kenntnisse gerne mit Dir. Woher sie das wissen? Sie arbeiten regelmäßig in Software- und Kundenprojekten. |

Auch in Zeiten des Homeoffices ist uns der Austausch von Teilnehmer*innen untereinander besonders wichtig. Darum stellen wir Euch verschiedene Wege zur Verfügung, um einen Informationsaustausch online zu ermöglichen. |

Weitere Termine für Elastic Stack Trainings

Du hast am 02.02. – 04.02.2021 keine Zeit, möchtest aber trotzdem mehr über Elastic Stack erfahren? Dann melde Dich doch einfach zu einem anderen Termin an.

Online | 27.04. – 29.04.2021

Online | 20.07. – 22.07.2021

Nürnberg | 07.12. – 09.12.2021

Alle weiteren Informationen und die Anmeldung findest Du auf unserer Seite zur Elastic Stack Schulung.

Termine zu anderen Trainings:

Elastic Stack Schulung| Online | 02.02. – 04.02.2021

GitLab Fundamentals Training | Online | 10.02. – 11.02.2021

Terraform mit OpenStack Training | Online | 23.02. – 24.02.2021

Fundamentals for Puppet | Online | 23.02. – 25.02.2021

Wir hoffen, es war etwas dabei für Dich. Schau gern mal bei uns vorbei. Dort findest Du jede Menge weitere Open Source Trainings. Wir freuen uns auf Dich!