Graylog ist eines der Open Source Log Management Produkte aus dem NETWAYS Portfolio. Wir bieten hierzu sowohl Consulting-Dienstleistungen als auch Schulungen an. Im Consulting unterstützen wir Kunden vor allem

- bei der Konzeptionierung und dem Sizing der Umgebung

- dem initialen Aufbau

- der Skalierung bzgl. Performance und Verfügbarkeit

- Lösen von Problemstellungen

- Erweitern des Funktionsumfangs, z. B. bei der Einrichtung der Graylog Enterprise Features

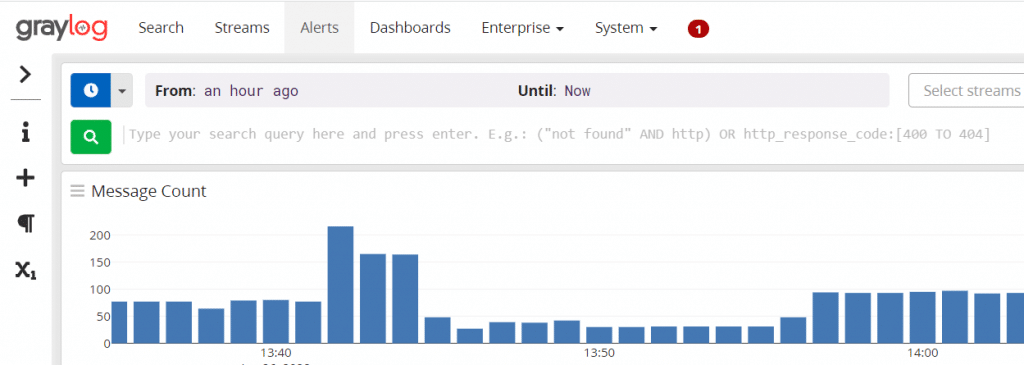

Im obigen Screenshot sieht man sehr schön die Anzahl der eingegangenen Log Messages im dargestellten Zeitraum. Darüber findet man sowohl die Suchleiste zum Filtern nach bestimmten Kriterien als auch die Möglichkeit, den zeitlichen Bereich individuell abzustecken.

Im folgenden möchten wir Euch einen ersten Überblick geben, was Graylog an Funktionen mitbringt und wie es Euch im alltäglichen Umgang mit Log Daten unterstützt:

Eingesetzt werden kann Graylog vor allem auf den Gebieten Security, Compliance, IT Operations und DevOps: Alle Log-Daten können mit einer Lösung kombiniert, angereichert, korreliert, abgefragt und visualisiert werden. Durch diese Möglichkeiten können Gefahren erkannt und gebannt, Audits vereinfacht, Downtimes verhindert und die Komplexität im Umgang mit Log-Daten reduziert werden.

Graylog ist also die zentrale Stelle zur Verarbeitung von Log-Dateien und den darin enthaltenen Log-Daten. Daraus ergeben sich ganz klar Mehrwerte sowohl für Techies als auch für das Management:

- alle Log-Daten an einem Ort

- tiefgreifende Analyse von Log-Daten durch das Erstellen und Kombinieren individuell erstellter Searches

- Echtzeitverarbeitung von Searches

- Exportieren von Resultaten anhand von Reports

- Visualisierung der Log-Daten anhand von Widgets und Dashboards

- schnelle Resultate durch verteilte Multithread Search Workflows sowie der Wiederverwendbarkeit bereits erstellter Elemente

- Alarmierung anhand individuell definierter Events, gleichzeitigem Eintreten oder auch Ausbleiben von Events

Wir haben Euer Interesse an Graylog geweckt? Es haben sich Fragen aufgetan zu Eurer bestehenden Graylog-Umgebung? Dann her damit! Schreibt uns einfach über unser Kontaktformular oder an sales@netways.de. Auch per Telefon sind wir für Euch unter der 0911 / 92885-66 zum Thema Graylog erreichbar.