Der Icinga Director ist die grafische Konfigurationsmöglichkeit für Icinga. Zu Beginn als unabhängiges Modul für die Open Source Monitoring Lösung Icinga entwickelt, ist er heute ein vollwertiger Teil des Icinga Stacks.

Wenn du statt der Konfiguration mit der Icinga API auf eine grafische Icinga Konfigurationslösung umsteigen willst, bist du bei uns richtig.

Unser Icinga Director Installationsguide hilft dir dabei, den Icinga Director auf RHEL 7 / 8 / 9 zu installieren.

Voraussetzungen für die Icinga Director Installation

- Icinga Open Source Monitoring mit folgenden Komponenten:

- Icinga Core

- Icinga Web

- Icinga DB

- Icinga DB Web

- Internetzugang

- Zugang zu Icinga Web

- Installations- und Administrationsrechte für den Icinga Config Master

Du kannst hinter alle diese Punkte einen Haken setzen? Dann legen wir los!

Anmerkung: Alle nachfolgende Schritte werden als root-User durchgeführt. Überprüfe, ob du den richtigen Benutzer verwendest!

Schritt 1: Icinga Repository zu RHEL hinzufügen

Hinweis: Die Schritte die hier für Red Hat Enterprise Linux beschrieben werden, sind ebenso für alle RHEL-basierten Linux Betriebssysteme, zum Beispiel Rocky Linux, Alma Linux, Alpine Linux oder Oracle Linux möglich.

Beachte zudem, dass es sich beim Icinga RHEL Repository um ein kostenpflichtiges Repo handelt. Der Zugang ist Teil der Icinga Subscription Repositories.

Das Repository fügst du mit zwei einfachen Befehlen zu deinem System hinzu:

rpm --import https://packages.icinga.com/icinga.key wget https://packages.icinga.com/subscription/rhel/ICINGA-release.repo -O /etc/yum.repos.d/ICINGA-release.repo

Schritt 2: Icinga Director installieren

Um das das Icinga Director Paket aus dem gerade hinzugefügten Repo auf RHEL zu installieren nutzt du diesen Befehl:

RHEL 8 oder später:

dnf install icinga-director

RHEL 7:

yum install icinga-director

Schritt 3: Icinga Director Datenbank aufsetzen

Damit der Icinga Director Daten lesen und schreiben kann, benötigt das Icinga 2 Modul eine eigene Datenbank.

Hinweis: In deiner eigenen Umgebung muss SICHERES_PASSWORT mit einem richtigen Passwort deiner Wahl ausgetauscht werden.

MySQL/MariaDB

mysql -e "CREATE DATABASE director CHARACTER SET 'utf8'; CREATE USER director@localhost IDENTIFIED BY 'SICHERES_PASSWORT'; GRANT ALL ON director.* TO director@localhost;"

PostgreSQL

psql -q -c "CREATE DATABASE director WITH ENCODING 'UTF8';" psql director -q -c "CREATE USER director WITH PASSWORD 'SICHERES_PASSWORT'; GRANT ALL PRIVILEGES ON DATABASE director TO director; CREATE EXTENSION pgcrypto;"

Damit sind alle Schritte im Terminal abgeschlossen. Die nächsten Schritte finden in Icinga Web statt.

Schritt 4: Icinga Director konfigurieren

Damit der Icinga Director in Icinga Web funktioniert, müssen weitere Konfigurationsschritte innerhalb der Icinga Weboberfläche vorgenommen werden.

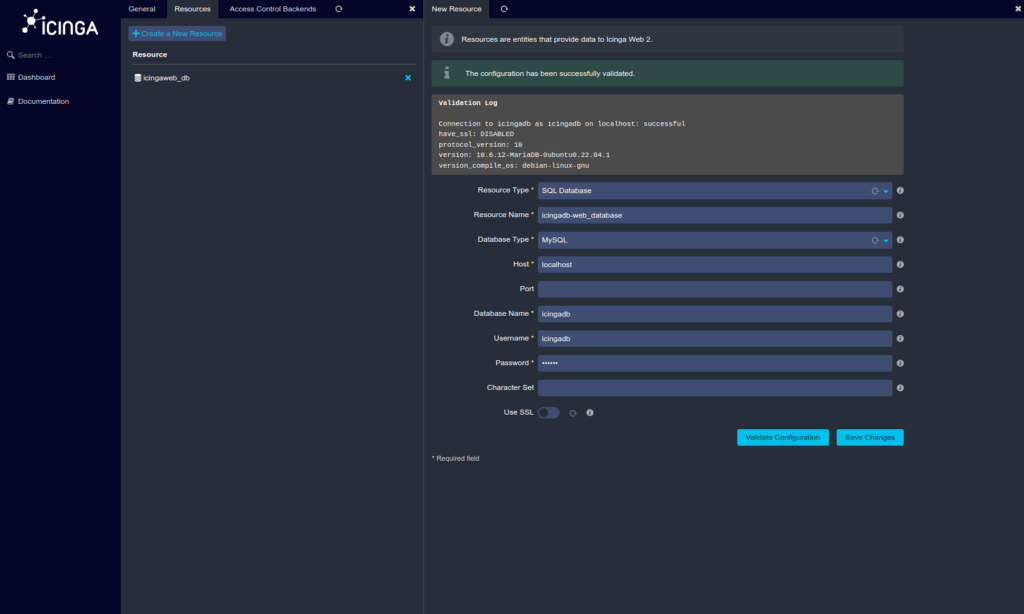

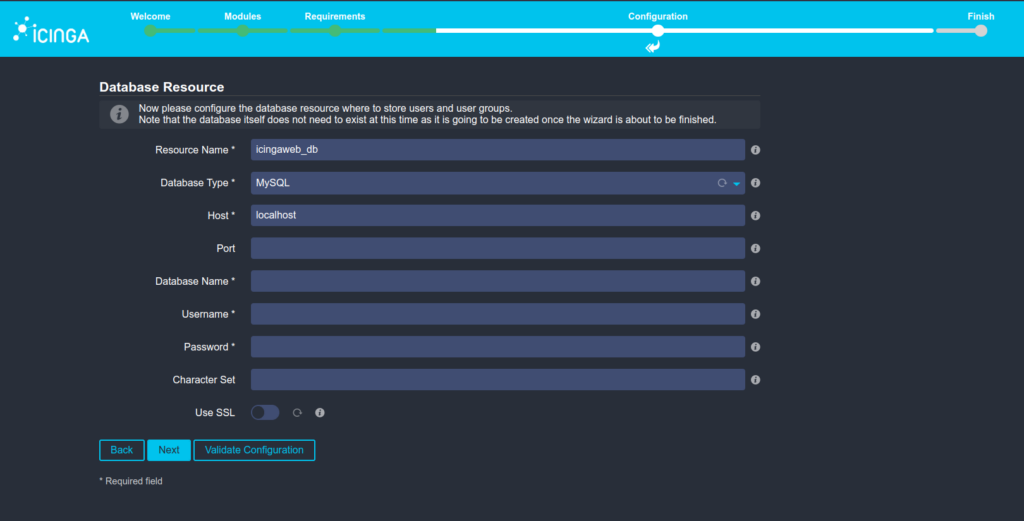

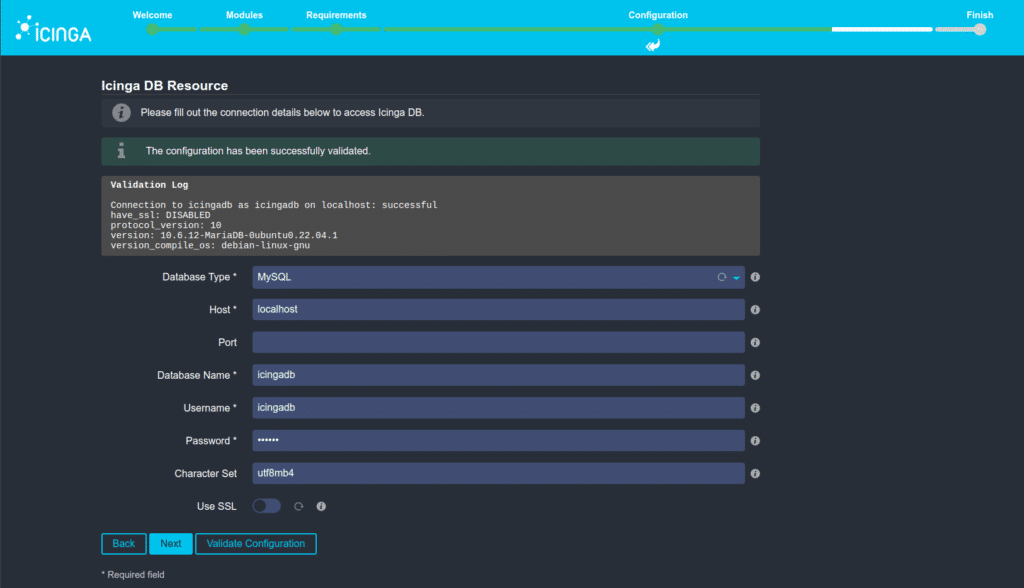

Anlegen einer neuen Icinga Datenbank Ressource

Im unteren Bereich des linken Icinga Web Menüs befindet sich ein Zahnrad. Sobald du mit der Maus darüber gehst, siehst du das “Hauptmenü” von Icinga Web. Hier folgst dem folgenden Pfad, um zu den Datenbankressourcen zu gelangen:

Configuration –> Application –> Resources

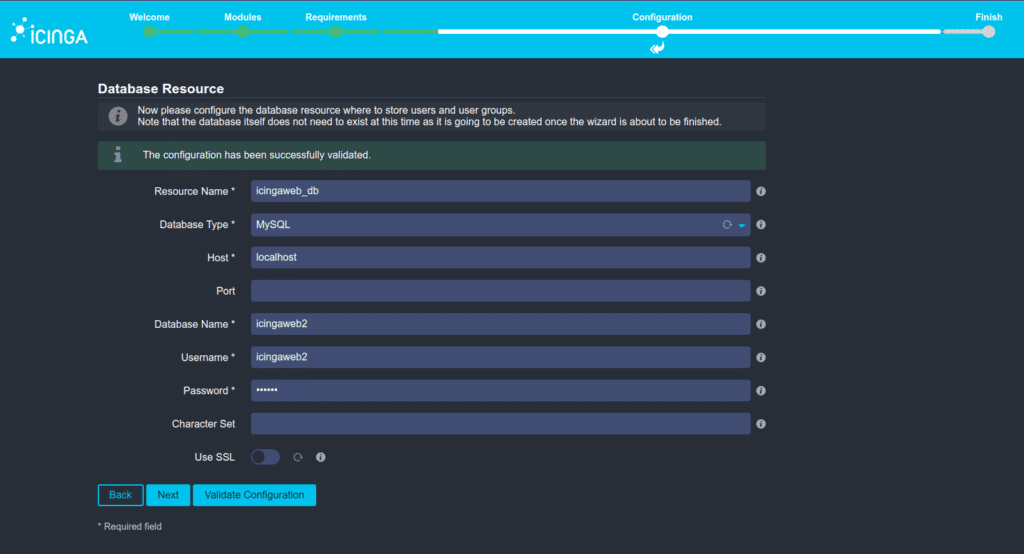

Mit einem Klick auf Create a New Ressource kommst du zu einer Eingabemaske. Hier trägst du die in Schritt 3 angelegten Zugangsdaten für die Icinga Director Datenbank ein und validierst die Konfiguration.

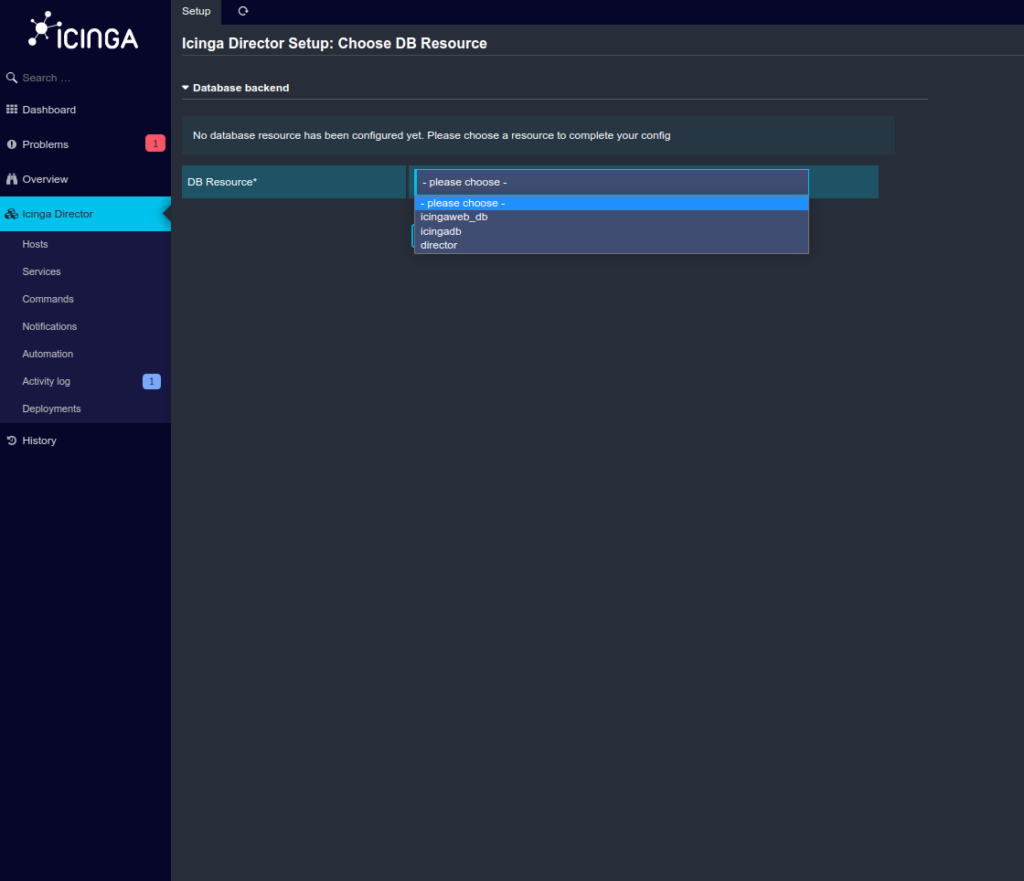

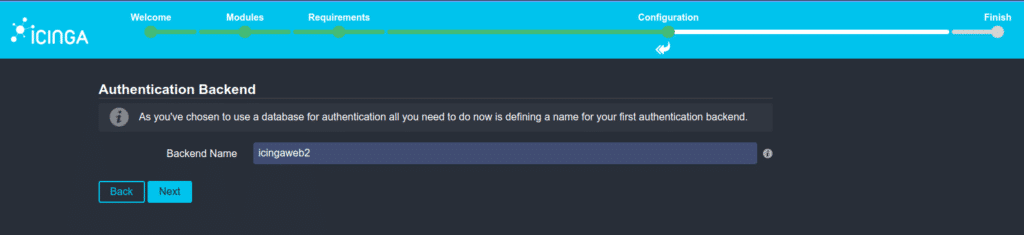

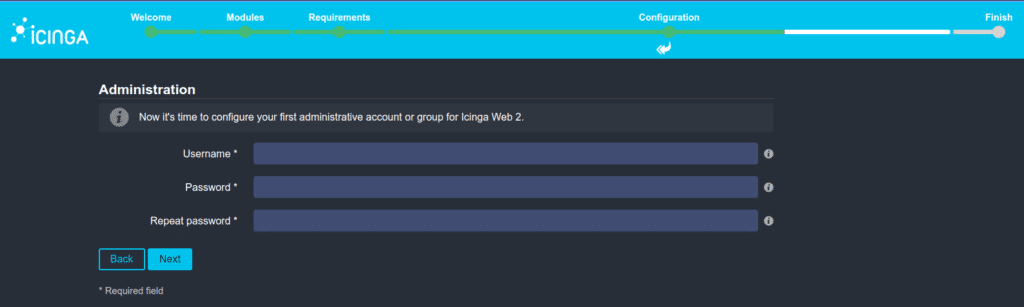

Icinga Director Kickstart Wizard

Nutze den Icinga Director Kickstart Wizard, um den Icinga Director zu konfigurieren. Klicke dafür im nun vorhandenen Menüpunkt unter “Ressources” auf Icinga Director. Wähle die gerade angelegte Datenbankressource aus, damit der Director seine Daten auch in die gewünschte Datenbank schreibt.

Mit einem Klick auf Create Schema wird das Datenbankschema übertragen und der Kickstart Wizard gestartet.

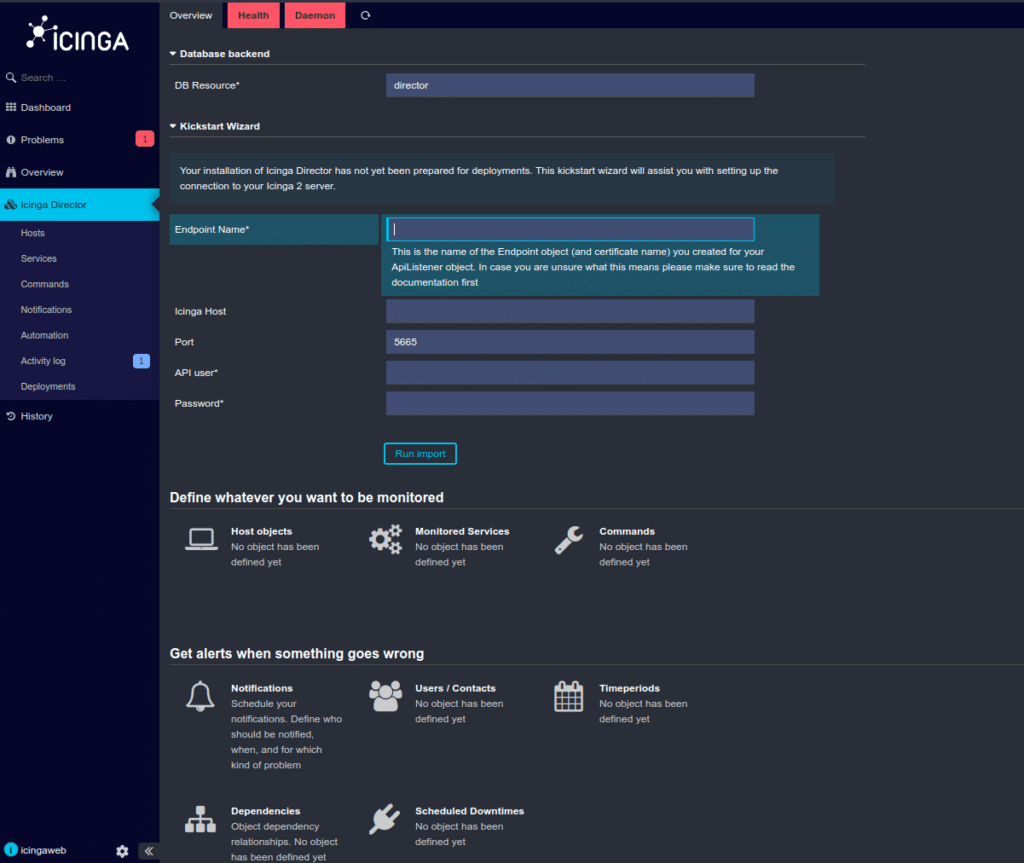

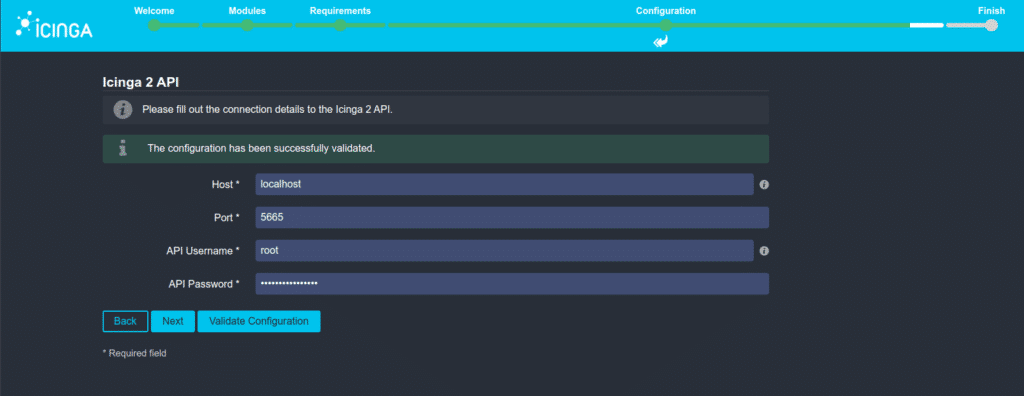

An dieser Stelle müssen drei Felder ausgefüllt werden, bevor der Prozess weitergehen kann:

- Endpoint Name

- API User

- (API) Password

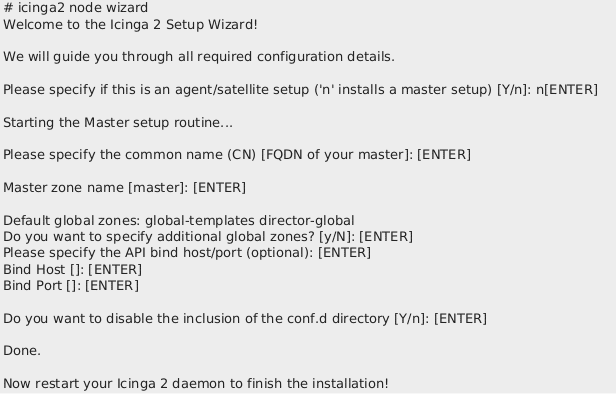

Wenn du dich jetzt fragst, was genau der Icinga Endpoint Name noch mal ist, dieser wurde in Schritt 5 des Icinga Installationsguides für Ubuntu oder des Icinga Installationguides für RHEL im Rahmen des Icinga Node Wizard angelegt.

Es handelt sich dabei um den Objektnamen deines Icinga Master.

Er kann jederzeit unter /etc/icinga2/zones.conf nachgelesen werden. Wenn du deinen Icinga API User und das dazugehörige Passwort noch einmal nachschlagen willst, kannst du das unter /etc/icinga2/conf.d/api-users.conf.

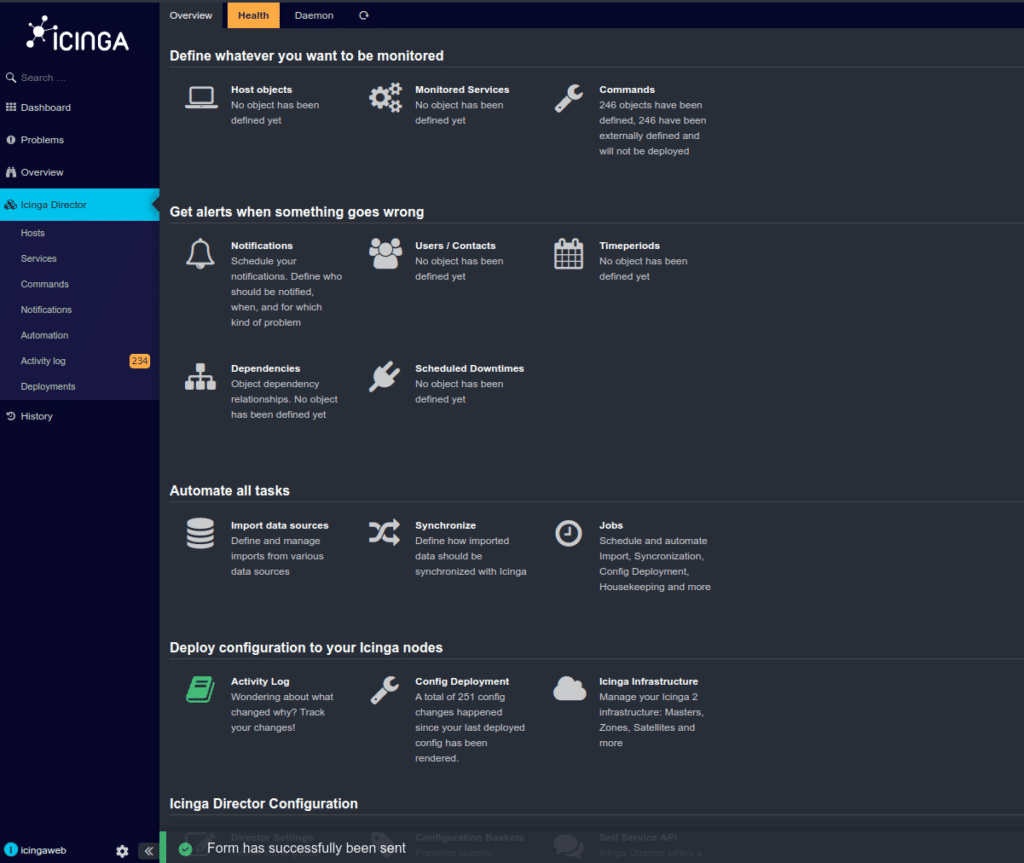

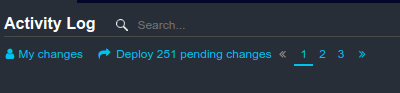

Hast du alle erforderlichen Felder ausgefüllt und den Import gestartet, dauert es einen kurzen Moment. Ist der Prozess erfolgreich abgeschlossen, siehst du im Icinga Director Menü neben Activity log eine dreistellige Zahl, ähnlich der im Screenshot:

Diese Zahl zeigt die Anzahl der getätigten Änderungen an, die über den Icinga Director durchgeführt wurden, jetzt aber noch auf dein Icinga 2 Monitoring ausgerollt werden müssen. Diesen letzten Schritt führst du aus, indem du auf Activity log klickst und im oberen Bereich des sich öffnenden Menüs auf Deploy XXXX pending changes klickst.

Damit hast du erfolgreich den Icinga Director auf RHEL installiert und den letzten Teil des Icinga Stack aufgesetzt und konfiguriert.

Wie geht es jetzt weiter?

Egal ob du unsere Guides zur Icinga Installation seit der Anleitung zur Installation von Icinga auf RHEL genutzt hast oder nur für den Guide zur Icinga Director Installation hier gelandet bist: Herzlichen Glückwunsch zum erfolgreichen Abschluss dieses Guides!

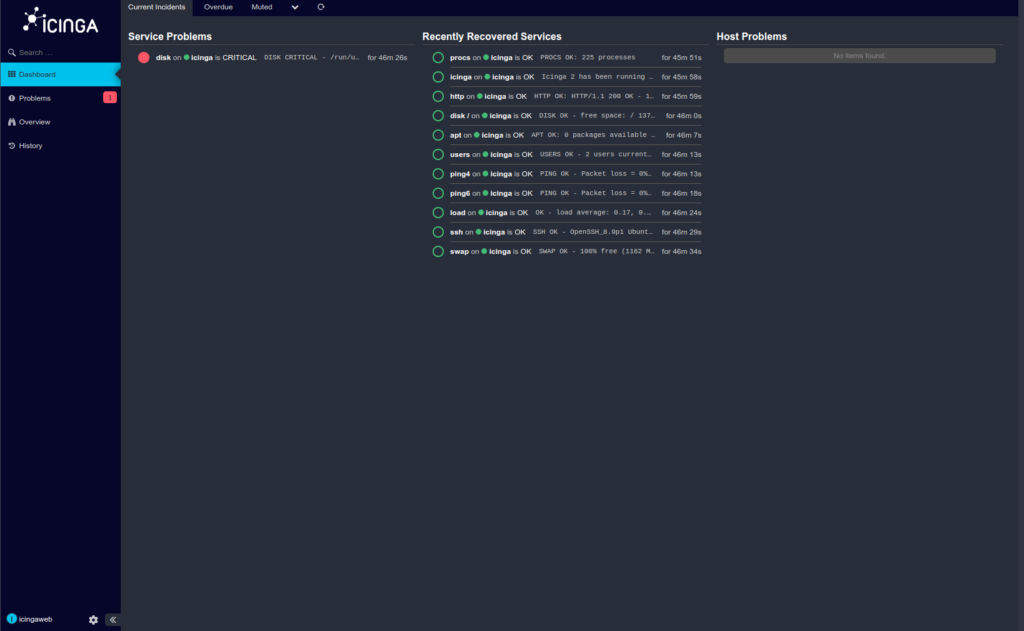

Mit dem Icinga Director nutzt du nun ein mächtiges grafisches Konfigurationstool für Icinga, dass dir die tägliche Arbeit sicher erleichtern kann. Zusammen mit dem Icinga, Icinga Web, Icinga DB und Icinga DB Web steht dir nun der volle Icinga Stack zur Verfügung.

An dieser Stelle bleibt mir nur noch übrig, dir viel Spaß mit deinem Open Source Monitoring System Icinga zu wünschen.