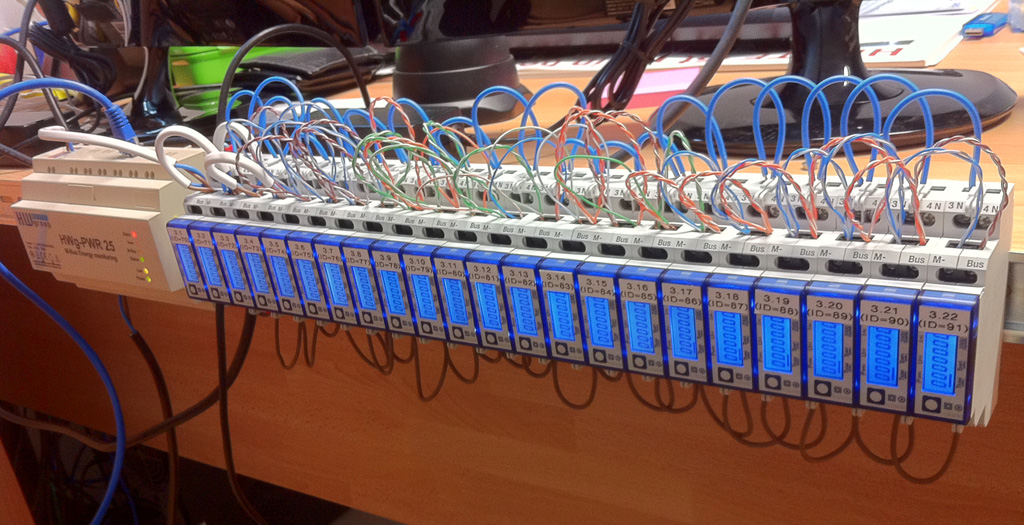

Auch diese Woche machen wir unsere Kunden wieder mit neuen Produkten glücklich! Ab sofort gibt es bei uns im Shop jetzt die Geräte der PWR-Reihe aus dem Hause HW-group.

Das sind:

Die jeweilige Zahl hinter dem Produkt beschreibt die Anzahl der maximal anschließbaren M-Bus Metern. Das PWR ist ein Gateway für digitale M-Bus Meter und ermöglicht so die Übertragung der Messwerte in das eigene Netzwerk. Darüber hinaus bietet es noch folgende Features:

- Webinterface mit Passwortschutz

- 8 potentialfreie Eingangskontakte

- E-Mail Alarmierung

- Datenlogger

- Hutschienenkompatibilität

- voll SNMP-Fähig

- Auch für Nagios oder Icinga geeignet

Nachfolgend noch eine kleine Skizze für ein besseres Verständnis:

![]()

Preise, Details, eine Online-Demo und noch viel mehr gibt es auf der Artikelseite. Sie haben Fragen zum Produkt? Kontaktieren Sie uns!