Diesmal mit unserem Kollegen Tobias Redel zum Thema „Nagios AddOn: LConf“ bei der OSMC 2011.

2012 wird er einer der Stargäste unserer Abendveranstaltung sein.

//www.youtube.com/watch?v=awvbopx9iYs

NETWAYS Blog

Weekly Snap: Apache 2 Authentication, Hardware Starter Kit, LConf 1.2 & NoMa 2.0.2 Released

14 – 18 November was packed with new hardware, a Polish IT conference, a guide for Apache 2 authentication, and two new releases – LConf 1.2 and NoMa 2.0.2 our notification management addon for Icinga and Nagios.

14 – 18 November was packed with new hardware, a Polish IT conference, a guide for Apache 2 authentication, and two new releases – LConf 1.2 and NoMa 2.0.2 our notification management addon for Icinga and Nagios.

Much awaited, Tobias released LConf 1.2 our configuration interface for Icinga and Nagios. Alongside bug fixes, major changes include: a return to installation per makefile, much consolidation of code for plugins such as LConfExp.pl, an option to use either the old or new OpenLDAP configuration, inclusion of a new test kit for developers to try out new features, and most exciting of all – host and service escalations. Improvements to the LConf for Icinga Web module were also made, in user masks and menus and configurations. Download LConf 1.2 and the LConf-Icinga-Mod 1.2.1 at netways.org.

From Managed Services, Marcus showed how to set up different authentication methods on Apache 2 per source IP. Using the example of a company that uses LDAP for internal authentication and MOTP for external, he applied an iptables rule to redirect queries from the internal/external sources onto a two different ports. On each of these ports, he then set up a VHost to offer the different authentication methods. Even better, he recommended iptables-save, to enable settings to be retrieved with an init script making life easier after a reboot.

Bernd spoke at an IT conference in Warsaw on “Monitoring with Icinga”. The event focused on reliability and monitoring so in addition, we joined forces with our OSMC partner Thomas Krenn, to present practical business applications of open source in various showcases live.

Last but not least, our new hardware guru Georg introduced the latest addition to our online store – monitoring and SMS alerts in an all-in-one starter kit. It combines a SecurityProbe 5E Standard that can monitor up to 8 locations (with expansion units and Cat5 connection), a temperature sensor with a 0.3m cable (can add up to 300m extension cable with Cat5 connector) and a Teltonika Modem USB/G10. The AKCP SecurityProbe 5E Standard SMS Starter Kit offers simple monitoring for remote locations and best of all comes at an 11% discount. More sensors can be found at our shop.

LConf 1.2 – Es wurde aber auch mal wieder Zeit!

Wie der Titel schon sagt, bin ich der Meinung das ein neues LConf-Release dringend notwendig war. Im Großen und Ganzen hat sich sehr viel unter der Haube und in Sachen Benutzerfreundlichkeit getan.

Ein kurzer Einblick:

- Der Installer

Das gute, alter install.sh Skript war zwar ganz nett, musste aber aufgrund gestiegener Anforderungen und unter Berücksichtigung von Standard-Mechanismen einem Makefile weichen. Nun wird mit configure, make, make install installiert 🙂 - Konsolidierter Code

Dieses Thema war mit in den Vorgänger-Versionen längst ein Dorn im Auge. LConfExport.pl und seine Kollegen haben zwar gut funktioniert, waren aber alles andere als „sparsam“ programmiert. So wurden nun LDAP Funktionen zusammengefasst und / oder in Module ausgelagert. - LDAP Schema Import

Nach und nach stirbt die alter Konfigurations-Variante des OpenLDAP aus. Während die slapd.conf Konfigurationsdatei unter SLES oder RHEL 5 noch zu finden ist, setzt Debian oder RHEL6 auf die neue Konfiguration mit cn=config. Quasi die LDAP-Konfiguration im LDAP 😉

Diese hat den ein oder anderen Administrator bei der Installation von LConf an den Rande des Wahnsinns getrieben, da der alte Installer dafür schlichtweg nicht ausgelegt war. Dies ist nun mit dem Makefile anders. Das configure-Skript erlaubt die Wahl zwischen alter und neuer OpenLDAP-Konfiguration - Die Test-Suite

LConf ist vom Quell-Code her keine Raketentechnik. Der Knackpunkt bei LConf ist eindeutig die Logik! Die Entwicklung neuer Features birgt die Gefahr, eine alte Logik zu verfälschen oder gar zu zerstören. Um hier auf Nummer sicher zu gehen wurde ein kleiner „Test-Kit“ eingebaut, mit dem man als Entwickler das nötigste testen kann. Die aktuell vorhanden Test-Szenarien sind zwar noch nicht allumfassend, dies wird aber sicher mit Zeit besser werden. - Host- und Service-Eskalationen

Ich fasse mich kurz: Haben noch gefehlt, sind jetzt drin 😉

Openldap Schema Erweiterung cn=config

In dem Artikel wurde beschrieben welche Neuerungen in OpenLDAP 2.4 enthalten sind.

In diesem Artikel möchte ich kurz darauf eingehen wie man das Schema mit dem cn=config Konfigurationsbackend erweitern kann.

Um neue Schema einzubinden müssen zunächst alle vorhanden inkl. dem neuen Schema in ein LDAP Format exportiert werden.

1. Eine schema_convert.conf erstellen mit dem Inhalt aller vorhandenen Schema:

include /etc/ldap/schema/core.schema

include /etc/ldap/schema/corba.schema

include /etc/ldap/schema/cosine.schema

include /etc/ldap/schema/inetorgperson.schema

include /etc/ldap/schema/misc.schema

include /etc/ldap/schema/nis.schema

include /etc/ldap/schema/openldap.schema

include /etc/ldap/schema/netways.schema

Wichtig: Das neue Schema (in diesem Fall netways.schema) muss unter /etc/openldap/schema liegen.

2. Schema an einen temporären Ort exportieren:

# mkdir /tmp/ldapexport

# slaptest -f schema_convert.conf -F /tmp/ldapexport

3. Editieren der Datei /tmp/ldapexport/cn=config/cn=schema/cn={8}netways.ldif und folgende Attribute abändern:

dn: cn=netways,cn=schema,cn=config

...

cn: netways

Folgende Zeilen am Ende der Datei entfernen:

structuralObjectClass: olcSchemaConfig

entryUUID: 10dae0ea-0760-102d-80d3-f9366b7f7757

creatorsName: cn=config

createTimestamp: 20080826021140Z

entryCSN: 20080826021140.791425Z#000000#000#000000

modifiersName: cn=config

modifyTimestamp: 20080826021140Z

4. Abschließend muss das erweiterte Schema mit ldapadd wieder importiert weden.

# ldapadd -x -D cn=admin,cn=config -f /tmp/ldapexport/cn=config/cn=schema/cn={8}netways.ldif

In unserem LDAP Backend (cn=config) sollte nun die DN: cn={8}netways,cn=schema,cn=config auftauchen.

Anmerkung:

Der Name {8}netways kann variieren.

Mit folgendem Befehl kann der korrekte Name herausgefunden werden:

slapcat -f schema_convert.conf -F /tmp/ldapexport -n 0 | grep netways

OpenLDAP – Flaggschiff unter den OpenSource Verzeichnisdiensten

Ein Verzeichnisdienst gehört zu den Grundbausteinen jeder IT-Infrastruktur und dabei ist es ganz egal ob es sich um 20 oder 2000 Anwender im Unternehmen handelt.

Sinn und zweck von Verzeichnisdiensten

In der Regel dient er als hierarchische angeordnete Ablage zur zentralen Speicherung von Benutzerdaten, der Gruppenverwaltung, dem Rechtemanagement oder dem bereitstellen von Applikationen.

Meist liegt dieser Datensammlung eine Datenbank zu Grunde welche die Informationen speichert und über verschiedene Netzwerkprotokolle (DAP, LDAP, LDAPS, Kerberos, NCP etc.) zur Verfügung stellt. Weil es in der Datenbank selten große Schreibvorgänge gibt ist sie dahingehend optimiert beim reinen Lesezugriff schnell zu antworten.

LConf nutzt diese Funktionalität ebenfalls, dient aber nicht zum speichern von Benutzerdaten sondern, dank eines angepassten Schemas, zum speichern der Nagios- oder Icingakonfigurationsdaten. Durch die hierachische Vererbung von Objekten lassen sich so schnell eigene und effiziente Strukturen aufbauen.

OpenLDAP ist DER Verzeichnisdienst unter den OpenSource Verzeichnisdiensten und muss sich schon lange nicht mehr hinter propertären Lösungen wie ActiveDirectory (Microsoft) oder eDirectory (Novell) verstecken. Auch eine möglicher Einsatz als Metadirecotry Server ist möglich. In einem solchen Szenario würden Identitätsdaten mittels verschiedener Konnektoren zu anderen Verzeichsdiensten repliziert bzw. synchronisiert.

Das OpenLDAP Projekt gibt es seit 1998 und wird von drei Hauptentwicklern vorangetrieben (Weitere Informationen: http://www.openldap.org/project/).

OpenLDAP 2.4

Die aktuelle Version OpenLDAP 2.4 hat im Bereich Performance und Funktionalität zugelegt so das dieser auch oft als zentrale Instanz in IdentityManagement Konstrukten eingesetzt wird.

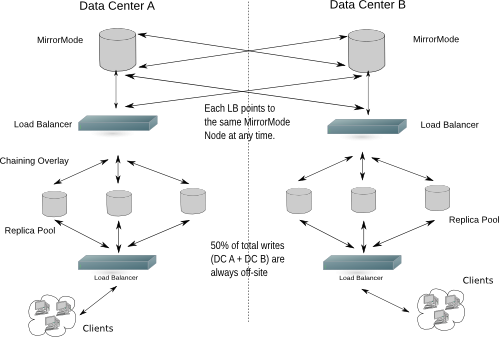

Ein großer Vorteil ist das relativ neue Konfigurationsschema bei dem die Einstellungen direkt im DIT (Directory Information Tree) landen. Viele Konfigurationsänderungen können auf diese Weise ohne einen Neustart des LDAP-Servers übernommen werden. Neben diesen Features wurde das Replikationsschema um zwei weitere Möglichkeiten erweitert die jede denkbare Replikation erlauben: MirrorMode und N-Way MultiMaster

Beim MirrorMode lassen sich LDAP Server verteilt über beispielsweise zwei Standorte aufbauen und erlauben eine Replikation der Daten über zwei Provider.

Beim MirrorMode lassen sich LDAP Server verteilt über beispielsweise zwei Standorte aufbauen und erlauben eine Replikation der Daten über zwei Provider.

In diesem Fall hat der erste Provider die Verbindung zu jedem MasterServer, schreibt aber die Daten nur auf einen Server, welcher diese wiederum repliziert. Der zweite Provider läuft als Standby mit und fängt den ersten Provider auf sollte dieser ausfallen und führt die restlichen Schreibvorgänge solange durch bis Provider 1 wieder online ist.

Der N-Way MultiMaster Replikationsweg ermöglicht es mehrere aktive Master Replikationen zu schalten welche in N-Wegen zueinander stehen können und wiederum Slaveserver besitzen können.

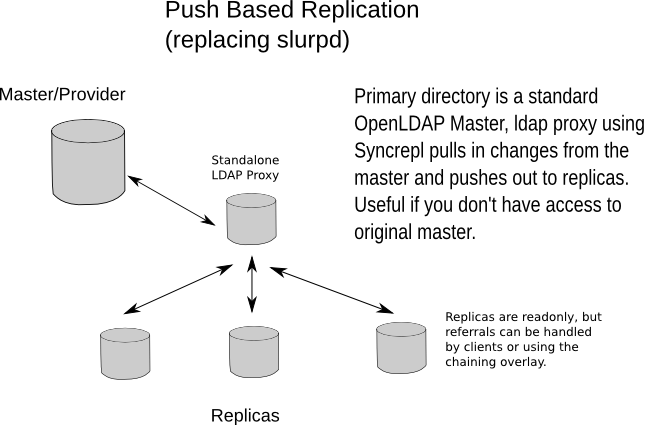

Neben dem „Standardaufbau“ von Master / Slave Konstrukten lassen sich mit OpenLDAP auch LDAPProxy Server zwischenschalten um ggf. an Standorten die Administration in den Slave hinein zu ermöglichen ohne Zugriff auf den Master zu benötigen.

Mittels dieser verschiedenen Architekturmöglichkeiten die OpenLDAP bietet lassen sich viele beliebige Szenarien abbilden.

OpenLDAP ermöglicht ein Onlinebackup der Datenbank (ldapsearch) oder ein Offlinebackup (slapcat).

Zudem nutzt OpenLDAP Checkpointing, welches die Fehlertoleranz anhand von einem Snapshot ähnlichem Mechanismus bietet um im Fehlerfall oder Absturz Datenbankinkonsistenz zu vermeiden.

Die Replikation sowie das Laufzeitverhalten lässt sich mit verschiedenen Nagios und Icinga Plugins monitoren.