Den heutigen Blogpost dreht sich ausschließlich um GitLab, wobei der:die ein oder andere Lesende sich – zurecht – die Frage stellt: „Was ist GitLab eigentlich?“ Die Antwort darauf ist eine sehr kurz zusammengefasste, aber aussagekräftige: GitLab ist eine Webanwendung zur Versionsverwaltung für Softwareprojekte.

Auch wir verwenden intern GitLab, um unsere Projekte – z. B. unsere Plattform – bestmöglich zu verwalten und zu testen.

NETWAYS Web Services bietet Dir nicht nur GitLab in einer App an, sondern auch in Deiner eigenen Virtuellen Maschine auf unserem OpenStack. In diesem Blogpost findest Du die Unterschiede.

GitLab als App

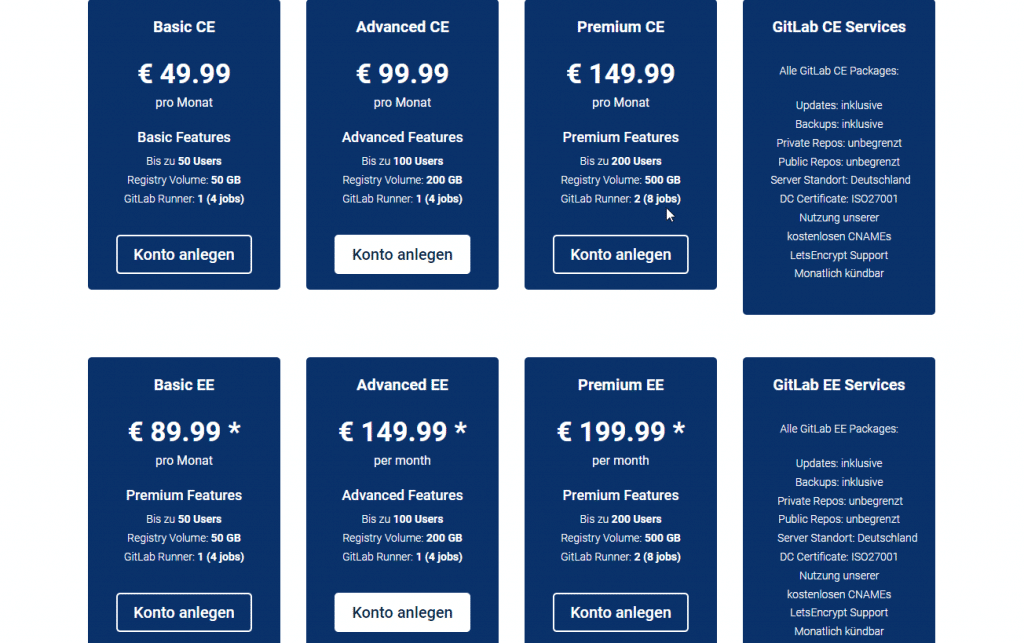

Auf unserer Website kannst Du ganz einfach Deine GitLab App starten: Dort findest Du mehrere Pakete mit einer unterschiedlichen Anzahl an Usern, Registry Volume und GitLab Runnern, um die richtige Größe für Dich und eventuell Dein Team zu finden. Bei GitLab gibt es zwei verschiedene Editionen: Community Edition und Enterprise Edition, für die Du eine Lizenz benötigst. Aber keine Sorge, falls Du Lizenzen benötigst, beschaffen wir Dir gerne welche!

Wir kümmern uns auch um Updates und die Backups. Die Zeiten, in denen wir Updates einspielen, werden bei der App von uns festgelegt – aber natürlich informieren wir Dich vorher, wenn wir z. B. Updates einspielen!

GitLab in einer Virtuellen Maschine

Falls Du etwas Spezielleres haben möchtest oder selbst bestimmen willst, wann wir Updates für Dich einspielen oder wie oft Backups gemacht werden sollen, setzen wir Dir gerne Deine eigene VM in unserem OpenStack auf und installieren Dir GitLab! Natürlich gibt es aber auch noch weitere Vorteile wie…

- Größe der VM individuell einstellbar

- 2. IP Adresse

- LDAP Anbindung

- GitLab Pages

- Zugriff über SSH

… und vieles mehr!

Hier gilt natürlich auch wieder: Falls Du Lizenzen benötigst, kümmern wir uns gerne darum!

Is it us you’re looking for?

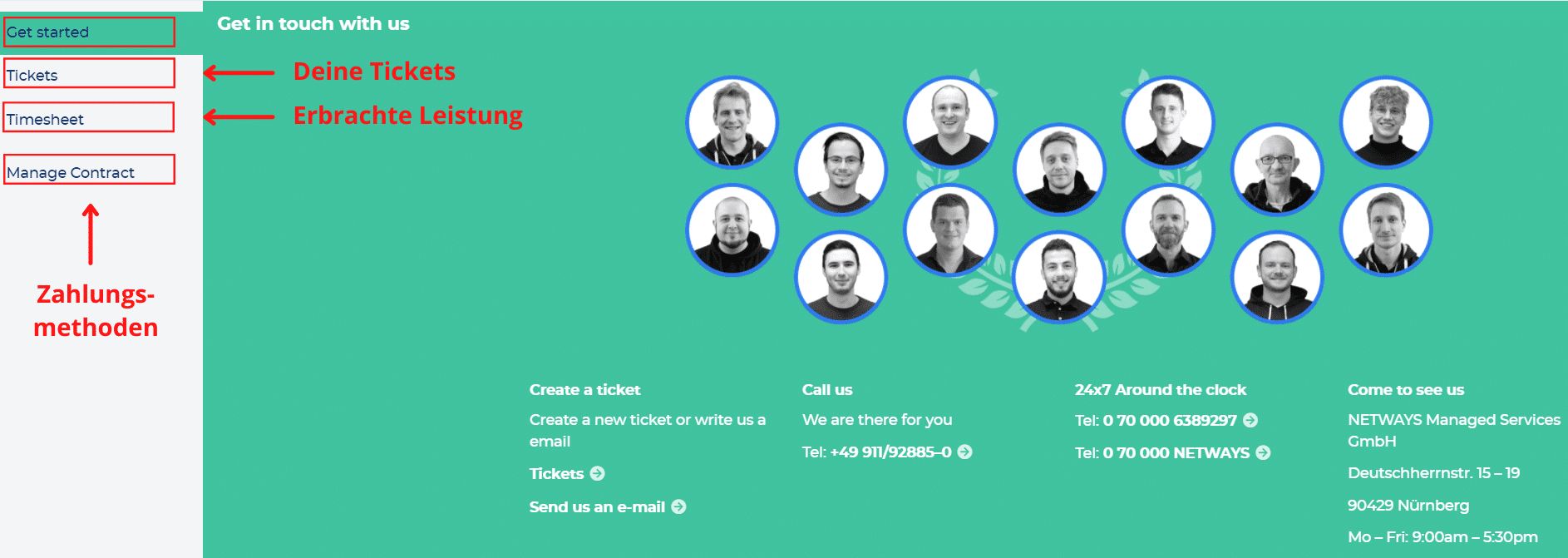

Falls Du auch andere Wünsche hast, kannst Du uns einfach kontaktieren. Wir sind immer gerne bereit, an Anfragen, die wir zuvor noch nicht hatten, zu wachsen und intern zu testen!

Du kannst entweder unser Kontaktformular verwenden, uns in Geschäftszeiten unter der +49 911 92885 0 anrufen, oder eine Mail an sales@netways.de schreiben. Wir freuen uns darauf!

So lässt sich das OpenStack Projekt bequem und übersichtlich über unser Dashboard zusammenstellen und einrichten. Der Punkt der Übersichtlichkeit führt mich auch gleich zu einem weiteren wichtigen Vorteil unseres OpenStack Angebots: Bezüglich der Kosten können wir ein maximales Maß an Transparenz bereitstellen. Es gibt keine undurchsichtigen Pauschalen und Gesamtpakete. Alle verwendeten Ressourcen werden stundengenau abgerechnet. Über unseren Cost Explorer siehst Du die für den Monat bereits entstanden Kosten und bekommst anhand der aktuell genutzten Ressourcen auch gleich eine Hochrechnung über die voraussichtliche Summe am Monatsende. Man hat die Kosten also zu jeder Zeit im Blick und kann im Bedarfsfall sofort reagieren. Das liegt auch daran, dass es keinerlei Vertragslaufzeiten gibt. Wird eine VM nicht mehr benötigt, kann man diese umgehend runterfahren. Am Monatsende zahlst Du dann nur den Betrag, der bis zu der Abschaltung entstanden ist. Das gibt Dir absolute Flexibilität in beide Richtungen – Du kannst schnell wachsen und, wenn nötig, Dein Setup auch direkt verkleinern.

So lässt sich das OpenStack Projekt bequem und übersichtlich über unser Dashboard zusammenstellen und einrichten. Der Punkt der Übersichtlichkeit führt mich auch gleich zu einem weiteren wichtigen Vorteil unseres OpenStack Angebots: Bezüglich der Kosten können wir ein maximales Maß an Transparenz bereitstellen. Es gibt keine undurchsichtigen Pauschalen und Gesamtpakete. Alle verwendeten Ressourcen werden stundengenau abgerechnet. Über unseren Cost Explorer siehst Du die für den Monat bereits entstanden Kosten und bekommst anhand der aktuell genutzten Ressourcen auch gleich eine Hochrechnung über die voraussichtliche Summe am Monatsende. Man hat die Kosten also zu jeder Zeit im Blick und kann im Bedarfsfall sofort reagieren. Das liegt auch daran, dass es keinerlei Vertragslaufzeiten gibt. Wird eine VM nicht mehr benötigt, kann man diese umgehend runterfahren. Am Monatsende zahlst Du dann nur den Betrag, der bis zu der Abschaltung entstanden ist. Das gibt Dir absolute Flexibilität in beide Richtungen – Du kannst schnell wachsen und, wenn nötig, Dein Setup auch direkt verkleinern.