In der sich ständig wandelnden Welt der IT-Landschaft sind Monitoring- und Automation-Technologien heute unerlässlich. Umso wichtiger ist es, sein Wissen und seine Fähigkeiten regelmäßig zu updaten. Hier präsentieren wir Dir eine Auswahl unserer Trainings, die Dich von den Grundlagen bis zur Expertise in den Bereichen Monitoring und IT-Automation führen.

Monitoring Schulungen

Prometheus Fundamentals

Prometheus hat sich als leistungsfähiges Werkzeug in der Open-Source und Monitoring-Welt fest etabliert. Im Prometheus Fundamentals Training zeigen wir Dir, wie Prometheus multidimensional Daten sammelt, analysiert und es Dir dadurch eine präzise Überwachung von Ressourcenauslastung und Anwendungsleistung ermöglicht.

Durch Skalierbarkeit, Effizienz und eine engagierte Community bietet Prometheus eine zuverlässige Lösung für das proaktive Management moderner IT-Infrastrukturen.

Finde Dein Training zum nächstmöglichen Termin.

Icinga 2 Advanced

Die Icinga 2 Advanced Schulung baut auf die Themen des Fundamentals-Trainings auf und versetzt Dich in die Lage, auch komplexe Infrastrukturen mit Icinga 2 zu überwachen. Der Fokus hierbei liegt vor allem auf der verteilten und hochverfügbaren Architektur von Icinga 2, sowie der Automatisierung der Konfiguration mit den Importmöglichkeiten des Directors.

Finde Dein Training zum nächstmöglichen Termin.

IT Automation Schulungen

Ansible Fundamentals

Ansible ist ein leistungsstarkes Werkzeug für die Automatisierung von IT-Prozessen, Konfigurationsautomatisierung, Playbook-Erstellung und Nutzung von Inventar-Dateien. Mit Ansible kannst Du wiederkehrende Aufgaben automatisieren, was zu einer erheblichen Zeitersparnis führt und somit Ressourcen schont.

Unser Ansible Fundamentals Training vermittelt Dir Grundlagen der Konfigurationsautomatisierung und bietet eine solide Basis für die effiziente Nutzung von Ansible in verschiedenen Szenarien.

Finde Dein Training zum nächstmöglichen Termin.

Ansible AWX

Ansible AWX ist eine Open-Source-Plattform, basierend auf dem leistungsstarken Automatisierungstool Ansible. Mit einer intuitiven, webbasierten Benutzeroberfläche bietet AWX eine zentrale Steuerung über Ansible-Projekte, Playbooks und Jobs.

Die Plattform zeichnet sämtliche Aktivitäten auf, was Dir eine detaillierte Überwachung ermöglicht und Dir Fehleranalysen und Sicherheitsprüfungen vereinfacht. Im Ansible AWX Training lernst Du Funktionen wie die Integration von Versionskontrollsystemen, z.B. Git.

Dank der rollenbasierten Zugriffskontrolle hast Du als Administrator die volle Kontrolle über Berechtigungen auf verschiedenen Ebenen. Wir zeigen Dir in unserem Training, wie Du durch parallele Jobausführungen, über verschiedene Hosts hinweg die Zusammenarbeit in deinem Unternehmen fördern kannst.

Lerne, wie Dir Ansible AWX eine effektive, kontrollierte und skalierbare Automatisierung ermöglicht, die sich nahtlos in bestehende Infrastrukturen integrieren lässt.

Finde Dein Training zum nächstmöglichen Termin.

Ansible Advanced

Mit Ansible kannst Du sowohl einfache als auch anspruchsvolle Bereitstellungsskripte intuitiv erstellen und Deine Automatisierung vielseitig und effizient gestalten. In unserer Ansible Advanced Schulung erweitern wir Deine Ansible-Kenntnisse und machen Dich zum Überflieger.

Erfahre alles über Fact Caching, nutze diese Facts effektiv, programmiere ein dynamisches Inventory und schreibe Python Lookup Plugins. Entdecke das innovative Konzept der Collections. Kurzum – wir machen dich Schritt für Schritt zum Ansible-Experten!

Finde Dein Training zum nächstmöglichen Termin.

Setze Deine Reise zum IT-Experten fort

Diese Trainings helfen Dir, Deine Kenntnisse im Bereich Monitoring und IT-Automation zu vertiefen. Egal ob Prometheus, Icinga 2 oder Ansible, erweitere Deine Fähigkeiten und werde zum Experten! Profitiere vom Know-how unserer Spezialisten und buche Dein Training über unseren Schulungskalender oder nimm Kontakt auf.

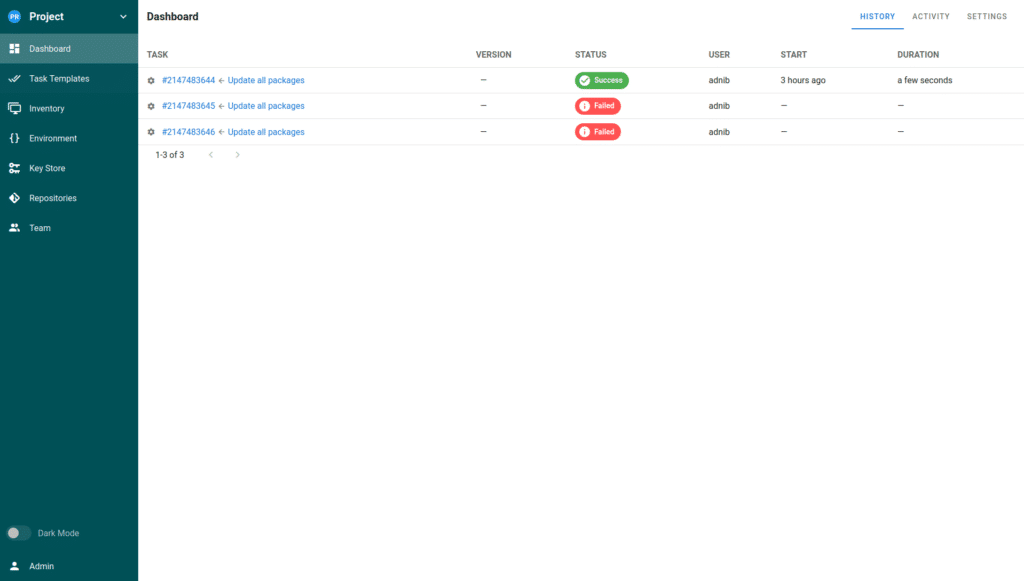

Die von mir gezeigte Oberfläche hat schon ein paar Tasks im Dashboard. Bei einer frischen Installation ist es noch leer, eine Demo-Konfiguration ist also nicht vorhanden. Dafür bietet Semaphore eine

Die von mir gezeigte Oberfläche hat schon ein paar Tasks im Dashboard. Bei einer frischen Installation ist es noch leer, eine Demo-Konfiguration ist also nicht vorhanden. Dafür bietet Semaphore eine