One reason, why our apps are so good, is we continuously develop or enable new features for the apps. The security of our apps is very important to us. But we also listen to our customers feedback. A lot messages reached us with new feature requests to improve the NWS Jitsi app.

We always take feedback serious and if a feature makes sense, we will release it.

And so we will do the next days. We are currently preparing our platform for two new features, which will increase the level of security in your NWS Jitsi App.

1. The complexity feature

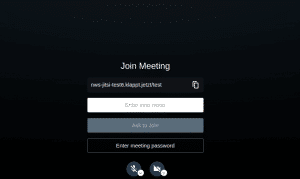

If you use names like „test“ or „foobar“, it is easy to join your rooms and disturb you and your attendees.

If you use names like „test“ or „foobar“, it is easy to join your rooms and disturb you and your attendees.

The room name is unsafe. Unwanted participants may join your conference. Consider securing your meeting using the security button. – will be shown to you.

Of course you will still be able to use simple room names, but maybe you will think of it twice before typing room3?

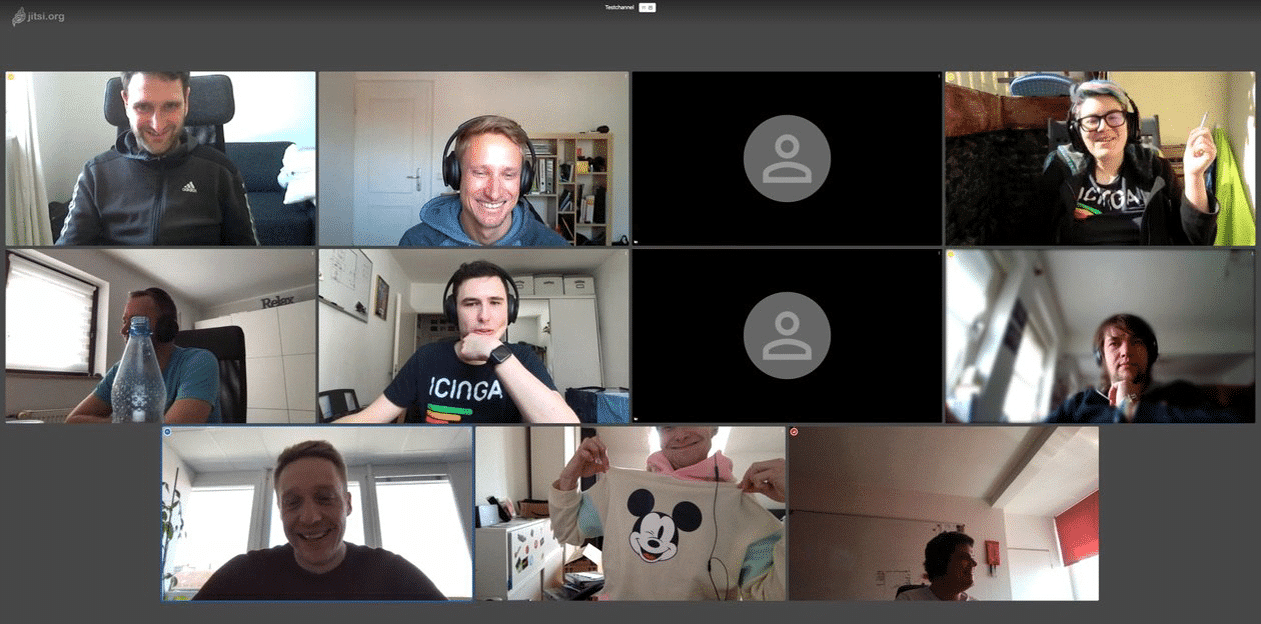

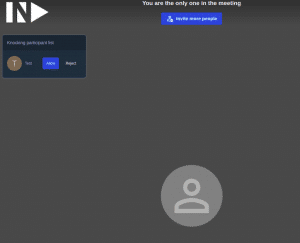

2. The lobby feature

To secure your Jitsi even more, we have another feature ready for you.

To secure your Jitsi even more, we have another feature ready for you.

Everyone who wants to secure a room, not just with a complex room name and/or a password, can now activate the „lobby“ feature.

You can enable at any time for every room, the active moderator can then decide who is allowed to join and who is not.

With these new features, which you can enable at any time for every room, the active moderator can decide, who is allowed to join and who is not.

This way an unrecognised and unknown random person joining is no longer possible.

Keeping the control over a conference room has never been so easy!

To activate this feature, just click on the shield in the lower right corner and enable it.

Currently we are working on other new features as well, but sometimes it takes time to develop features in such a way that they meet our standards.

So stay tuned and follow us on twitter to get the latest news.